Configurer Connexion SSH sans Mot de Passe [Clé SSH]

Comment configurer une connexion SSH sans mot de passe ? Autrement-dit, en renseignant la commande de connexion, on pourra directement accéder au terminal d’administration de la machine distante.

Dans l’univers de la gestion des serveurs et de la sécurité informatique, l’efficacité et la sûreté sont primordiales. Dès lors, l’une des méthodes les plus sûres et les plus pratiques pour se connecter à un serveur sans avoir à entrer un mot de passe à chaque fois est l’utilisation de clés SSH. Ce tutoriel détaillé vous montrera comment configurer une connexion SSH sans mot de passe en utilisant quelques commandes simples.

Introduction à SSH et aux Clés SSH

SSH, ou Secure Shell, est un protocole qui permet aux utilisateurs de se connecter à un serveur de manière sécurisée. La méthode traditionnelle d’authentification nécessite un mot de passe, mais une alternative plus sécurisée consiste à utiliser des clés SSH. Cette méthode repose sur un couple de clés cryptographiques, une publique et une privée, pour sécuriser la connexion.

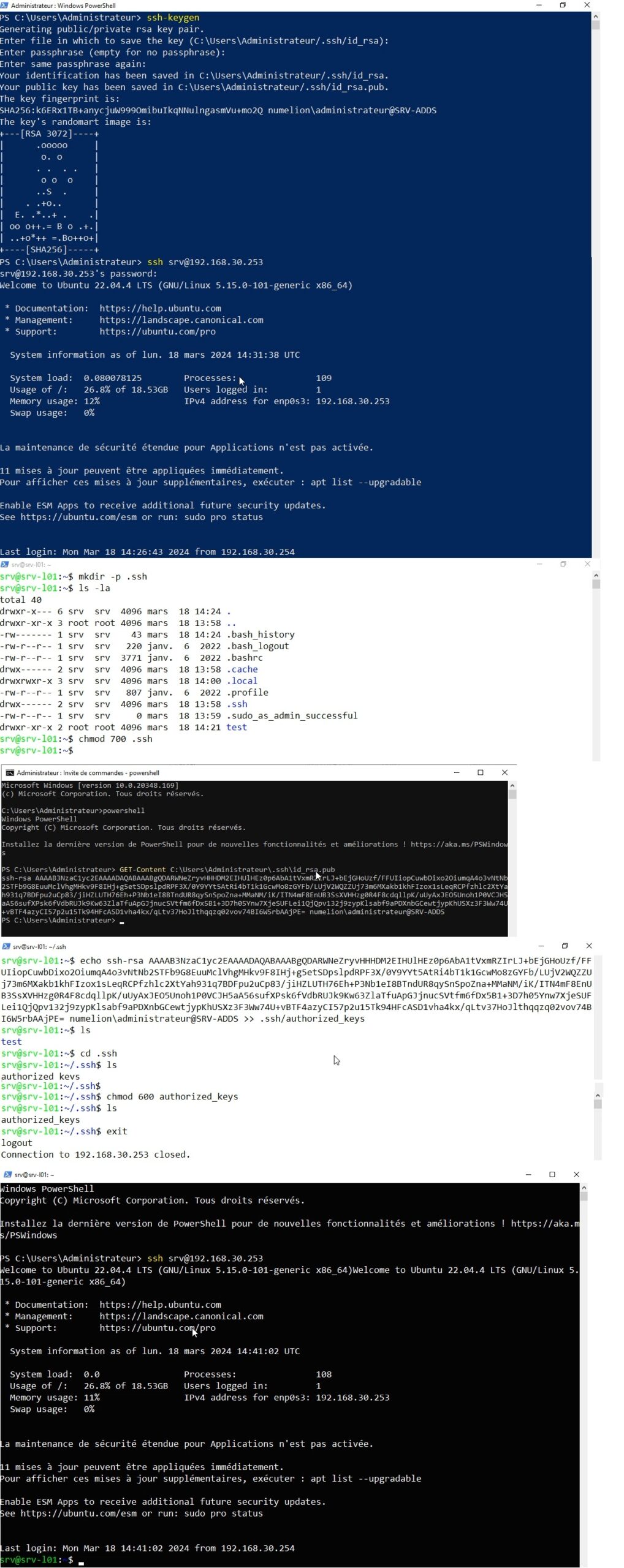

Étape 1: Génération de la Paire de Clés SSH

Pour commencer, vous devez générer votre paire de clés SSH si vous ne l’avez pas déjà fait. Cela peut être réalisé avec la commande ssh-keygen. Suivez les instructions à l’écran, et une paire de clés sera générée, généralement dans C:\Users\VotreNomUtilisateur\.ssh\ sous Windows ou ~/.ssh/ sous Linux et macOS.

Ouvrez un terminal Powershell (pour Windows) ou un terminal Linux et renseigné la commande ci-dessous, puis normalement vous pouvez laisser la configuration par défaut pour les questions que vous aurez :

ssh-keygen

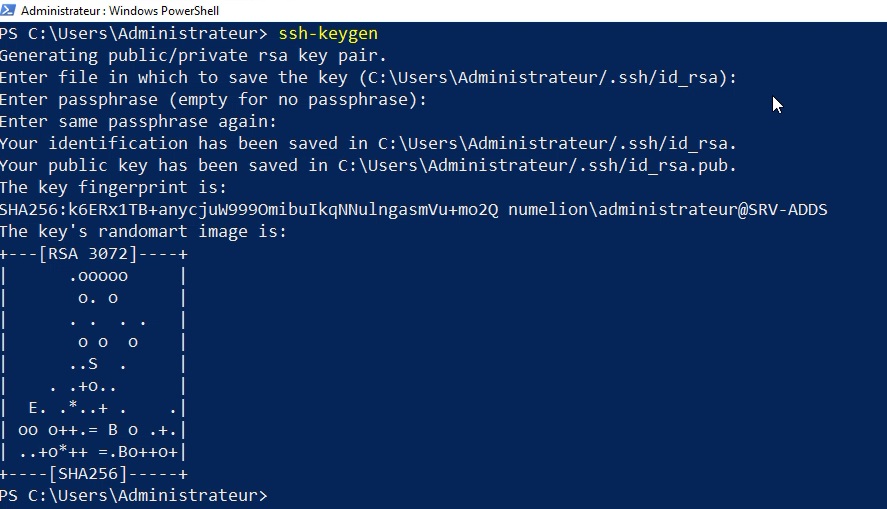

Étape 2: Préparation du Serveur

Depuis le PC distant, connectez-vous au serveur SSH une dernière fois avec le mot de passe, nous allons préparer la connexion entre notre PC et le serveur SSH.

Une fois connecté au serveur SSH depuis votre terminal, avant de pouvoir copier votre clé publique sur le serveur, assurez-vous que le répertoire .ssh existe et qu’il a les bonnes permissions. Il sera créé dans le dossier de l’utilisateur que vous avez utilisé pour connexion, il faut que ce soit celui que vous souhaitez utiliser pour les connexion SSH sans mot de passe.

mkdir -p ~/.sshchmod 700 ~/.ssh

Cette commande crée le dossier .ssh si nécessaire et définit ses permissions pour que seul l’utilisateur puisse y accéder.

Étape 3: Récupération de la Clé Publique

Sous Windows, si vous avez laissé les options par défaut lors de la création de la clé en étape 1, utilisez la commande suivante pour afficher votre clé publique. Remplacez C:\Users\VotreNomUtilisateur par votre chemin d’accès réel.

Get-Content C:\Users\VotreNomUtilisateur\.ssh\id_rsa.pub

Sous Linux ou macOS, utilisez simplement

cat ~/.ssh/id_rsa.pub.Étape 4: Copie de la Clé Publique sur le Serveur

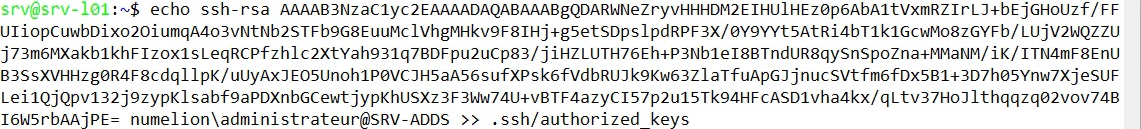

La prochaine étape consiste à ajouter votre clé publique au fichier authorized_keys du serveur SSH. Assurez-vous de remplacer « laClé » par votre clé publique réelle que vous avez affichée dans l’étape 3.

echo laClé >> ~/.ssh/authorized_keyschmod 600 ~/.ssh/authorized_keys

Ces commandes ajoutent votre clé publique au fichier des clés autorisées et ajustent les permissions pour sécuriser le fichier.

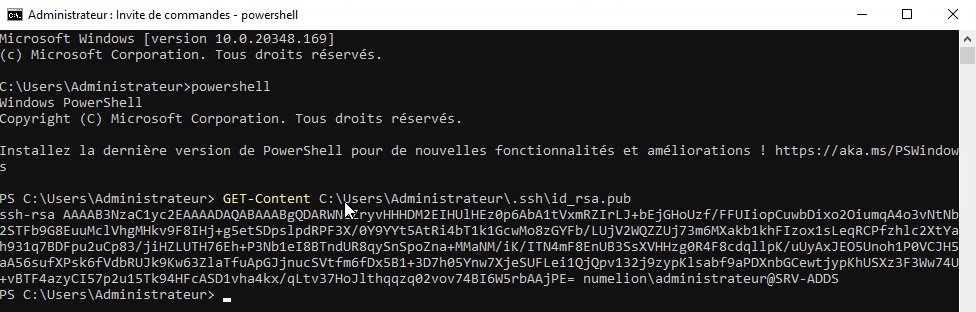

Étape 5: Connexion Sans Mot de Passe

Une fois que vous avez configuré les clés, vous pouvez vous connecter à votre serveur sans avoir besoin de saisir un mot de passe.

ssh srv@192.168.1.63Remplacez 192.168.1.63 par l’adresse IP ou le nom d’hôte de votre serveur.

Conclusion

Comme nous venons de le voir, la configuration d’une connexion SSH sans mot de passe est rapide et elle renforce la sécurité tout en permettant de simplifier le processus de connexion. Un petit point important que vous devez connaître, mais un rappel est toujours bon, n’oubliez pas de toujours garder votre clé privée en sécurité et de ne jamais la partager.

On considère souvent que l’utilisation de clés SSH représente une stratégie essentielle dans la sécurisation des communications entre machines et devrait être une pratique standard pour tous les administrateurs système et les professionnels de l’IT soucieux de la sécurité.

Toutes les commandes et étapes :